Как взламывают автомобили через CAN-шину

Бьюсь об заклад, такого вы еще не видели. Да и я, признаться, тоже. Серийный Ford Focus. Рядом — инженер с ноутбуком. Одно нажатие виртуальной кнопки на ноутбуке — и вдруг грохот, специфический запах сгоревшей селитры и оседающий тальк от взорвавшейся подушки безопасности. Вместо ноутбука может быть смартфон, а вместо Фокуса — ваша машина.

Автомобиль как орудие убийства

В этот раз никто не пострадал. Ведь я нахожусь в одной из лабораторий инжинирингового центра Национального исследовательского ядерного университета МИФИ. И для экспериментов здесь используют не полноценный Ford Focus, а лишь переднюю панель его салона.Молодые программисты утверждают: современные автомобили с CAN-шиной, доступом в интернет и подключением к гаджетам никак не защищены от внешнего воздействия на любую из систем. А это открывает широчайшие возможности для злоумышленников.

К примеру, едет машина в крайней левой полосе и вдруг. самостоятельно поворачивает руль и выскакивает на встречку. Водитель от неожиданности не успевает среагировать, да и пересилить электроусилитель не так-то просто. Авария, катастрофа. Для всех виновник аварии очевиден, но водитель-то ни при чем! Если он вообще останется жив после лобового столкновения.

Угрозы информационной безопасности автомобиля

Конечно, «рулить» извне можно только автомобилем, оснащенным автоматическим парковщиком. Если автопарковщика нет, можно придумать другие изощренные способы — например, дистанционно давить на газ «в пол».

Цели вмешательства извне могут быть самыми разными — от покушения на сильных мира сего с помощью «взбесившейся машины» до банальных подстав на дороге. Автоугонщики активно используют ультрасовременное оборудование и пробелы в защите систем бесключевого доступа. Уверен, что и подставщики быстро обзаведутся новыми инструментами, чтобы увеличить свои доходы.

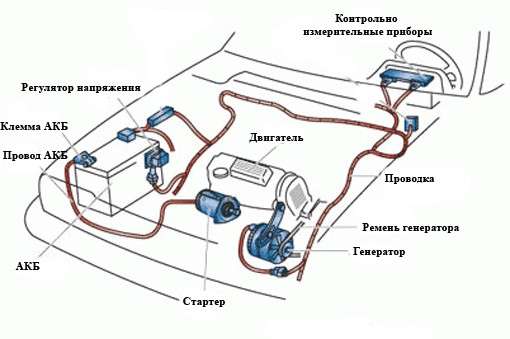

На иномарках CAN-шины (англ. controller area network — сеть контроллеров) в бортовой электросети применяются не один десяток лет. Перешли на них и отечественные производители. CAN-шина обеспечивает двухстороннюю связь между всеми электронными блоками и системами машины: по ней передаются команды ко всем исполнителям, а те посылают обратные сигналы, которые прочие системы безоговорочно выполняют. В этом и кроется уязвимость современного автомобиля.

В чужой власти

Злоумышленник подключает «жучок» к проводке машины там, куда легче всего подобраться. Например, к цепи, идущей на фару или указатель поворота. Получив питание, новый блок передает любую команду в общую сеть автомобиля, и адресат (конкретный узел или устройство) ее выполняет. Таким способом можно вывести из-под контроля водителя электронную педаль газа, электроусилитель руля, фары и стеклоочистители (ночью и в дождь их выключения хватит для аварии), дверные замки — вообще всё! Можно устроить ДТП любой степени тяжести, остановить машину, получить доступ в салон, дезориентировать водителя. Принцип активации «жучка» — на выбор преступника: по времени, по координатам, с помощью дистанционного управления.

Возможен иной путь — через внешние сети. Мультимедиасистема автомобиля не имеет доступа в интернет? Не проблема! Хакеры будут действовать через ваш подключенный к Глобальной паутине смартфон. Вы же подключили его к головному устройству машины через Bluetooth для общения по громкой связи? Этого достаточно, чтобы он послужил шлюзом для доступа к бортовой мультимедийной системе, а через нее по CAN-шине и ко всей электронике автомобиля. И снова появляется возможность отправить любую разрушительную команду. Аналогичным образом можно использовать модули ЭРА-ГЛОНАСС и навороченные сигнализации.

Наконец, еще один способ вывести машину из-под контроля — залить в штатный блок прошивку, содержащую в себе вредоносный код. Дойдя до него, система выполнит команду, не заподозрив подвоха. Более того, после этого инородные строки могут исчезнуть из программы — и ни одна экспертиза не обнаружит их следов. Крайним будет водитель!

Коробочка с сюрпризом

Мы все свято уверены, что «восстание машин» возможно только в автопилотируемом будущем, а нынешние автомобили находятся под нашим полным контролем. Но после рассказов программистов МИФИ об уже существующих угрозах мне стало не по себе: оказывается, взломать можно даже недорогую Ладу — например, мою редакционную Весту, пока она стоит на институтской парковке.

Проблема настолько серьезна, что ею заинтересовались люди в штатском. Именно по их просьбе специалисты инжинирингового центра МИФИ разработали «вакцину» против вредоносного вируса.

Устройство представляет собой небольшую микросхему размером с корпус ключа зажигания. Ее подключают к CAN-шине и «обучают» — прописывают количество «легальных» блоков, характеристики вредоносных программ и команд. Как только «коробочка» распознáет лишний блок, она идентифицирует его как вирус и заблокирует деятельность вредоносного устройства. Дополнительно установленное оборудование вроде сигнализации и парктроника можно прописать отдельно.

От вмешательства через интернет, мультимедийную систему, модуль ЭРА-ГЛОНАСС или GSM-модуль сигнализации, а также от воздействия «лишних» строк штатной прошивки защищает специальный алгоритм. Он распознаёт постороннюю команду и отменяет ее. Проверил в деле сам: при наличии этой «коробочки» приборная панель Фокуса не реагирует на сторонние действия с подключенного ноутбука.

Разработка способна частично выполнять и противоугонные функции. Если воры попытаются использовать свое электронное оборудование, его работа будет блокирована: «коробочка» воспримет его как несанкционированный блок в конфигурации сети. Но от дистанционного отключения сигнализации умный чип не спасет. Он ведь не знает, откуда пришел сигнал на снятие с охраны — со штатного брелока или с его двойника.

Мифический герой

Разработка полностью отечественная — от идеи до сборки. Разве что часть компонентов микросхемы заказали за границей: наши заводы подобных не производят. Потенциальный интерес к устройству огромный. Сотрудники инжинирингового центра готовы взломать любой автомобиль и доказать его уязвимость.

Отсутствие громких заявлений мировых автоконцернов, что именно их машина умеет противостоять хакерам, косвенно свидетельствует о том, что защита требуется всем. И программисты МИФИ готовы дать автомобильному миру средство от вредоносных вирусов. Быть может, хоть на этом поприще мы окажемся впереди планеты всей. Дело за масштабными испытаниями и внедрением. А пока я лелею надежду, что автомобилисты получат эффективные средства защиты от преступников раньше, чем те выйдут на принципиально новый уровень.

Что хакер может сделать с вашим автомобилем

В закладки

В закладки

Краткое разъяснение и подборка материалов от специалистов.

О чём эта статья: ваш крутой автомобиль уязвим для хакерских атак. Прямо сейчас его можно угнать, и никакие ключи не помогут. Сейчас объясним, почему. И как это можно предотвратить.

Кому мало поверхностных знаний, в конце текста смотрите подборку аналитических отчетов и видеопруфов от экспертов.

Почему мы написали про это: новость о том, что Мюнхенский автомобильный клуб ADAC провел исследование, доказывающее, что 24 модели автомобилей от 19 производителей уязвимы для беспроводных атак.

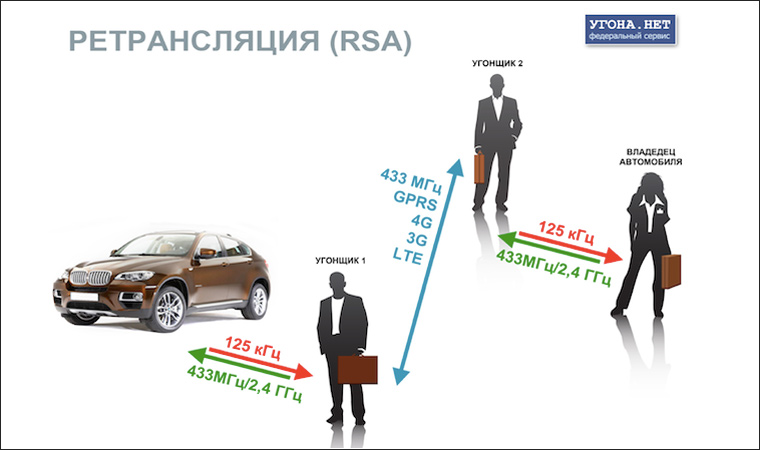

Суть этих атак состоит в многократном усилении сигнала взаимодействия между автомобилем и брелком, который находится в доме, что заставляет бортовой компьютер автомобиля думать, что брелок находится в непосредственной близости от двери.

Какие машины 100% уязвимы

Вот список уязвимых моделей машин:

- Audi A3, A4 and A6;

- BMW’s 730d;

- Citroen’s DS4 CrossBack;

- Ford’s Galaxy and Eco-Sport;

- Honda’s HR-V;

- Hyundai’s Santa Fe CRDi;

- KIA’s Optima;

- Lexus’s RX 450h;

- Mazda’s CX-5;

- MINI’s Clubman;

- Mitsubishi’s Outlander;

- Nissan’s Qashqai and Leaf;

- Opel’s Ampera;

- Range Rover’s Evoque;

- Renault’s Traffic;

- Ssangyong’s Tivoli XDi;

- Subaru’s Levorg;

- Toyota’s RAV4;

- Volkswagen’s Golf GTD and Touran 5T.

Представители ADAC утверждают, что это далеко не полный список.

Стоимость оборудования для такой атаки составляет всего 225 долларов. А всего несколько лет назад бюджет на проведение подобной операции составлял несколько тысяч. Исследователи не публикует подробностей о техническом устройстве этого прибора, лишь намекая на его простоту:

Любой второкурсник-радиотехник может собрать такой же, не обращаясь к справочной литературе.

Подобные новости последние несколько лет появляются очень часто. Тесты автомобилей на подверженность беспроводным атакам проводятся и в России:

На этом видео показано как за пару минут происходит угон автомобиля Toyota, оборудованного интеллектуальной системой доступа в автомобиль Keyless Go, c помощью ретранслятора «Длинная рука». Вот схема ее работы:

Имея определенную аппаратуру и людей, умеющих действовать по инструкции, можно за считанные секунды угнать многие модели автомобилей. Но это проблема чисто материального характера. Такие проишествия очень неприятны для владельца, но переживаемы.

А ведь уязвимости в электронике могут стать причиной нанесения непоправимого вреда здоровью и потери человеческой жизни.

Вот видео эксперимента, проведенного корреспондентом Forbes:

На нем два специалиста по ИБ подсоединяют специальное устройство к диагностическому порту автомобиля журналиста, он садится за руль и едет. По пути он замечает мелкие сюрпризы, которые устраивают ему «хакеры»: самопроизвольные повороты руля, торможение, воспроизведение звукового сигнала и т.д.

Это видео наглядно показывает — человека можно убить парой нажатий кнопок на клавиатуре.

Дженс Хинричсен CEO NXP высказался следующим образом о защищенности цифровой начинки автомобиля:

Обычно сети автомобилей — это как дом, в котором вы можете свободно перемещаться из одной комнаты в другую. Автопроизводители должны реализовать систему безопасности таким образом, чтобы каждая комната запиралась на ключ, а для спецкомнат были предусмотрены спецзамки. В спальне можно даже поставить сейф и сложить в него самые ценные вещи.

Что он имел в виду?

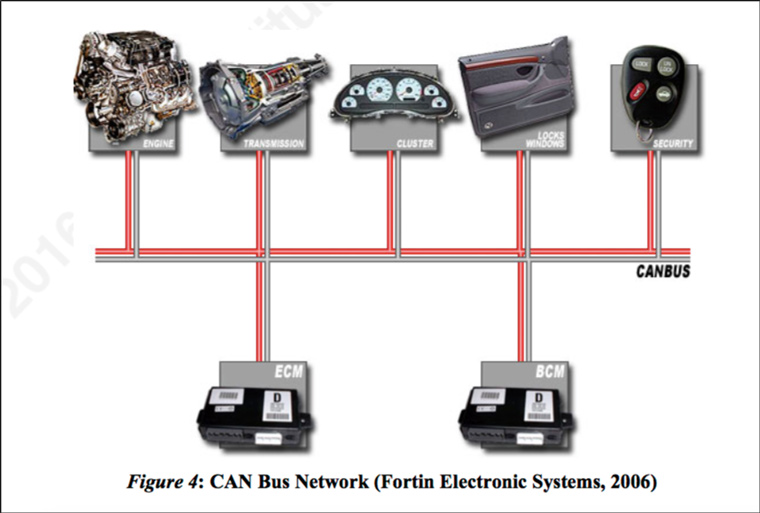

Современный автомобиль напичкан электроникой. Чтобы устройства от разных производителей могли взаимодействовать между собой в качестве стандарта для обмена данными был внедрен протокол CAN (Controller Area Network). Начиная с 2006 года его используют на всех автомобильных заводах. Он также применяется в «умных домах» и промышленной автоматике.

Если получить доступ к одному элементу сети CAN, то автоматически получаешь доступ ко всем остальным элементам. Именно поэтому Дженс Хинричсен сравнивает современные автомобильные сети с домом, комнаты в котором не запираются.

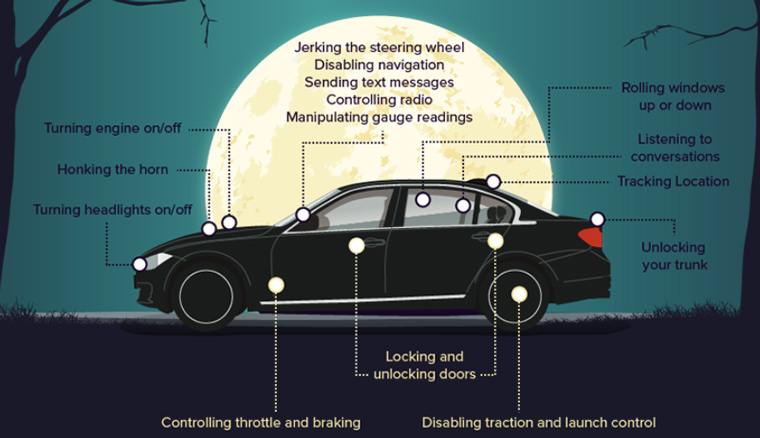

На картинке показано, что может делать злоумышленник, имеющий доступ к этой сети:

- Включать и выключать фары;

- Сигналить;

- Управлять дворниками;

- Открывать и закрывать окна/двери;

- Разблокировать багажник;

- Отправлять текстовые сообщения на приборную панель;

- Управлять воспроизведением музыки;

- Вращать руль;

- Отключить навигацию;

- Заблокировать тормоза;

- Следить за местоположением автомобиля;

- Подслушивать разговоры.

Разберемся, каким образом хакер может получить доступ к электронике автомобиля.

Прямой физический доступ

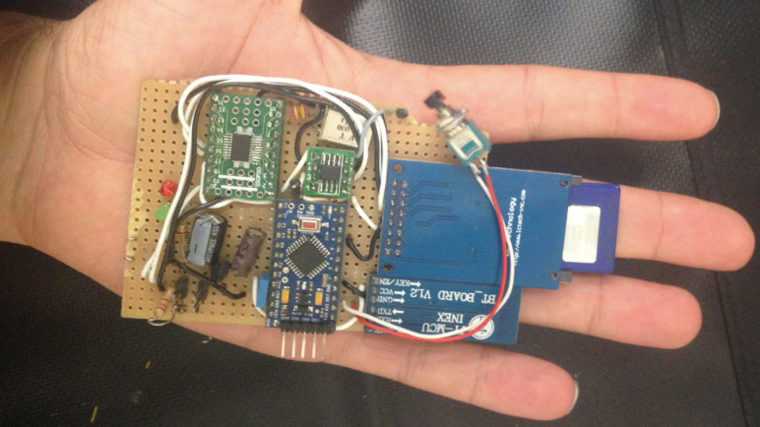

У современных автомобилей есть диагностический порт OBD (onBoard Debug). Подключившись к нему можно получить доступ ко всей CAN сети. Вот устройство стоимостью несколько десятков долларов, которое позволяет управлять автомобилем на расстоянии (фото из вышеупомянутого эксперимента Forbes):

А подключить такую штучку можно за минуту. С учетом обращения к Google с целью найти место нахождения разъема.

На видео показано, как машиной с подключенным ключом управляют смсками:

Бесконтактные атаки

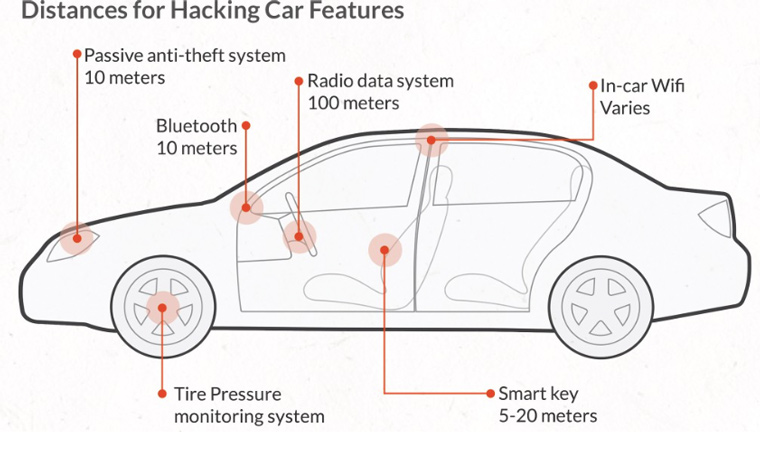

К сожалению, получить доступ к электронике автомобиля можно и без проникновения внутрь салона. На схеме показаны дистанции, на которых определенные части автомобиля уязвимы для хакерских атак:

.

Если злоумышленник получит доступ к Bluetooth или Wi-Fi модулю, то весь автомобиль окажется в его власти. Как и положено в CAN сети.

Процесс взлома Wi-Fi модуля автомобиля ничем принципиально не отличается от процесса взлом любых других Wi-Fi модулей, о котором написаны сотни статей.

GPS-спуффинг

Еще одна опасность которая теоретически может подстерегать автомобилиста — фальшивые сигналы GPS. На этом видео эксперт объясняет, как происходит подделка сигналов спутников:

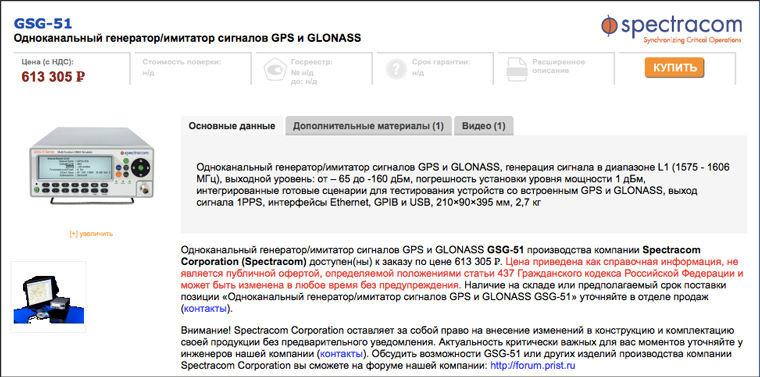

Устройства для имитации GPS находятся в свободной продаже, применяются для тестирования систем навигации и стоят довольно дорого:

Использование такой техники оправдано для сбития с курса яхты (такой эксперимент проводился в 2013 году) или вертолета. Впрочем, у спецов по ИБ есть более компактные и дешевые самодельные устройства.

На этом видео показано как с помощью GPS-спуффинга навигационную систему автомобиля, стоящего в гараже в Пекине, убеждают в том, что он находится в Тибете:

А для выведения из строя GPS-сигнализаций применяются простейшие «глушилки» стоимостью несколько тысяч рублей, которые не подделывают сигнал, а просто заглушают его:

Эти уже устройства нужны для защиты от «маячков» в случае слежки.

Что делать автовладельцу?

Есть три основные меры для защиты своего автомобиля:

- Перенос/перепиновка/блокировка разъема OBD;

- Своевременная установка всех обновлений прошивки от производителя;

- Установка качественной противоугонной системы. Ее выбор — тема для отдельной статьи. Прежде всего, она должна мгновенно сообщать владельцу о потери сигналов GPS/сотовой связи.

В статье на Wired есть совет класть ключ на ночь в морозилку, чтобы сигнал от него не могли поймать жулики. Но не думаю, что на этот метод стоит возлагать большие надежды:-)

Что дополнительно почитать и посмотреть по теме

Хотите знать все технические подробности? Вот парочка объемных англоязычных докладов по теме, где детали взлома разложена по полочкам:

Текст об эксперименте 2013 года с участием корреспондента Forbes и специалистов по ИБ Charlie Miller и Chris Valasek.

Те же ребята в 2015 году с корреспондентом Wired:

Статья об эксперименте.

А вот они выступают с докладом на Defcon (международной конференции специалистов по ИБ) в 2015 году:

В закладкиhttps://www.zr.ru/content/articles/912117-antivirus-dlya-avtomobilya/

В закладкиhttps://www.zr.ru/content/articles/912117-antivirus-dlya-avtomobilya/

https://www.iphones.ru/iNotes/551044